Datenschutz steht – nicht zuletzt dank den NSA-Enthüllungen durch Edward Snowden hoch im Kurs. Kein Entscheidungsträger will sich nachsagen lassen, in Bezug auf Datenschutz versagt zu haben. Deshalb hat in einem Entscheidungsprozess der die besseren Argumente auf seiner Seite, der den Aspekt des Datenschutzes in seiner Begründung einbauen kann. So kann dann Datenschutz schnell zu einem Totschlagargument werden. Statt Reflexhandlungen benötigen wir einen realistischen Umgang mit dem Datenschutz, nur so können wir das tun, was tatsächlich den größtmöglichen Nutzen hat.

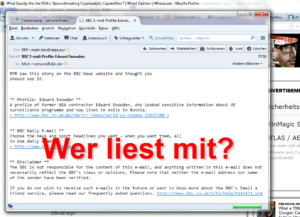

Edward Snowdens Enthüllungen hinterlassen ein ungutes Gefühl, in seinem in der ARD ausgestraltem Interview wird deutlich, dass das Ausspäh-Programm der NSA letztlich keine Grenzen kennt, die NSA nimmt die Daten mit, derer sie habhaft werden kann. Es geht dabei nicht nur um die Abwehr terroristischer Attacken, sondern auch um Wirtschaftsspionage.

„Shoot first and ask questions later” hat für den amerikanisches Wilden Westen gegolten, im Cyberspace gilt für die NSA: „Collect data first ask questions later.“ Um diesem Auftrag gerecht zu werden, verwenden die USA immense Ressourcen, allein für das HaushaltsJahr 2o13 wurde den verschiedenen U-Geheimdiensten ein „black budget“ von über 52 Milliarden US-Dollar zugestanden, – wie diese Milliarden verwendet wird, unterliegt der Geheimhaltung.

Man kann nur spekulieren, welche Forschungsprogramme mit diesem Geld finanziert wurden und welche Ergebnisse sie hervorgebracht haben. Gerade im Bereich der Verschlüsselungstechnologie dürften der NSA Erkenntnisse vorliegen, die der akademischen Wissenschaft nicht bekannt sind. Diese Erkenntnisse in der Kryptografie mögen es erlauben, Daten zu entschlüsseln, deren Verschlüsselung man bis vor kurzem noch für sicher hielt. Es gibt ein Katz- und Maus-Spiel zwischen NSA und Kryptografie, sicher ist nur, das man nicht sicher sein kann, was die NSA bereits entschlüsseln kann.

We’re already trying to phase out 1024-bit RSA keys in favor of 2048-bit keys. Perhaps we need to jump even further ahead and consider 3072-bit keys. And maybe we should be even more paranoid about elliptic curves and use key lengths above 500 bits.

Was heißt das nun für kirchlichen Datenschutz?

So sind nach der Anlage zu § 9 Absatz 1 des DSG-EKD:

„insbesondere Maßnahmen zu treffen, die je nach der Art der zu schützenden personenbezogenen Daten oder Datenkategorien geeignet sind …

zu gewährleisten, dass personenbezogene Daten bei der elektronischen Übertragung oder während ihres Transports oder ihrer Speicherung auf Datenträger nicht unbefugt gelesen, kopiert, verändert oder entfernt werden können, und dass überprüft und festgestellt werden kann, an welche Stelle eine Übermittlung personenbezogener Daten durch Einrichtungen zur Datenübertragung vorgesehen ist (Weitergabekontrolle) …

Eine Maßnahme …ist insbesondere die Verwendung von dem Stand der Technik entsprechenden Verschlüsselungsverfahren.

Ob die – dem Stand der Technik entsprechenden – Verschlüsselungsverfahren wirksamen Schutz gegen das Mitlesen der Daten durch die NSA bieten, ist offen. Diese Frage wird sich aber auch nicht klären lassen, da die NSA ein erfolgreiches Brechen kryptografischer Verfahren auch nicht öffentlich machen wird – denkbar scheint es jedoch schon, dass gängige Verschlüsselungsverfahren geknackt oder kompromittiert werden.

Wenn das DSG-EKD in der Anlage indikativisch feststellt, dass der geforderte Datenschutz durch Verschlüsselung nach dem Stand der Technik zu gewährleisten ist, so wird man man nach Snowden sagen müssen: das lässt sich nicht garantieren.

Auch wenn es trivial ist (und man es eigentlich auch vor Snowden schon wusste): absoluten Datenschutz gibt es nicht.

Daher macht auch das EKD-Datenschutzgesetz diese Einschränkung in der Anlage:

Erforderlich sind Maßnahmen, deren Aufwand in einem angemessenen Verhältnis zu dem angestrebten Schutzzweck steht.

Der Aufwand für den Datenschutz muss in einer angemessenen Relation zum Schutzzweck stehen. Daher darf man und muss diskutieren, welcher Aufwand welchen Schutz ermöglicht.

Einen technologischen Wettlauf mit der NSA wird die EKD natürlich verlieren, sich darauf einzulassen wäre pure Verschwendung kirchlicher Ressourcen. Wenn sich ein Kampf nicht gewinnen lässt, sollte man dies akzeptieren, wir setzen Verschlüsselung ein, wissen aber dass diese nur einen begrenzten Schutz darstellt und den Aufwand erhöht, der zum Mitlesen der Daten notwendig ist.

Mit welchen realistisch darstellbaren Aufwänden können wir welchen Schutz effektiv erreichen – dabei wachsen die Aufwände schnell exponentiell, der erreichte Schutz aber nicht.

Neben Ausspähung durch die NSA – ob dies nun tatsächliche eine praktische Gefahr darstellt oder eher eine theoretische – gibt es noch andere Gefahren im Datenschutz. Cyberkriminalität stellt effektiv wahrscheinlich ein höheres Gefahrenpotenzial dar als Ausspähungen durch die NSA.

Diese Gefahren können mit weit weniger Ressourcen angegangen werden.

Datensparsamkeit und Datenvermeidung verringert die Daten, die überhaupt geschützt werden müssen. Schulung von Mitarbeitenden reduziert die Anzahl von Pannen, definierte Workflows erhöhen den Schutz. Was nutzt die höchste Verschlüsselung auf dem Transportwege der Daten, wenn ein Mitarbeiter geschützte Daten an die falsche Empfängerin sendet? Regelmäßiges Ändern von Passworten erhöht den Aufwand erhöht den Schutz und kostet wenig Zeit.

Durch den NSA-Skandal erhielt die Datenschutz-Debatte einen sehr stark technologisch geprägten Akzent, aber Datenschutz ist mehr, als Technik, es geht auch um Verhalten.

Ebenfalls zu bedenken: Klassifizieren, welche Daten welchen Schutz verdienen und dementsprechend die Aufwände für Datenschutz allozieren. Wäre Datenschutz absolut, könnte man absoluten Schutz fordern, wenn aber Datenschutz relativ ist, dann muss man ihn relativ zum Schutzbedürfnis der jeweiligen Daten definieren. Meldewesendaten verdienen beispielsweise die höchste Schutzstufe, während die vorläufige Gottesdienstplanung einer Gemeinde im Intranet nur einen geringen Schutzbedarf hat. Es geht auch darum, welche Ressourcen für den Schutz welcher Daten aufgewendet werden. Nur zwischen vertraulichen Daten und öffentlichen Daten zu unterscheiden, greift zu kurz. Da kirchliche Finanzen begrenzt sind, geht es darum, welche Ressourcen auf den Schutz welcher Daten verwendet werden.

Diese Diskussion muss geführt werden

Die Botschaft von der freien Gnade Gottes auszurichten an alles Volk, so definiert die VI. These der Barmer Theologischen Erklärung den Auftrag der Kirche. Datenverarbeitung in der Kirche muss diesem Ziel dienen – nicht direkt, sondern genauso wie z.B. auch die kirchliche Verwaltung eine dienende Funktion in der Kirche hat. IT in der Kirche ist kein Selbstzweck, sondern muss den Auftrag der Kirche fördern. In unserer modernen Welt ist eine Kirche ohne Datenverarbeitung nicht vorzustellen, weil wir Daten verarbeiten, deshalb kümmert sich die Kirche auch um Datenschutz. Dabei geht es um mehr, als nur die (kirchen-)gesetzlichen Vorschriften zu erfüllen, sondern beim kirchlichen Datenschutz geht es primär um Menschen und um deren Daten. Der Verkündigungsauftrag kann nur glaubwürdig erfüllt werden, wenn der Adressat dieses Auftrages mit Respekt behandelt wird, sonst wird Verkündigung unglaubwürdig. Respekt zeigt sich aber eben auch im Datenschutz, wie mit persönlichen Daten von Menschen umgegangen wird.

Datenschutz und IT-Sicherheit in der Kirche ist nicht absolut, sondern relativ, nämlich bezogen auf den Verkündigungsauftrag.

Nachtrag: Im Pastoralkolleg „Als PfarrerIn im Netz“ machte mich ein Kollege heute (29.01.14) darauf aufmerksam, dass das in der EKiR im Einsatz befindliche Meldewesen-Programm es erlaubt, das Passwort im Browser zu speichern. Diese Möglichkeit zu unterbinden, würde die Sicherheit erhöhen, ohne dass dafür große Ressourcen eingesetzt werden müssten.

2 Antworten zu “Datenschutz: Absolute Sicherheit gibt es nicht”

Wer derart viele Milliarden Euro in die Datenüberwachung steckt wie die USA, hat sicherlich die Ressourcen, um damit jede der gängigen Verschlüsselungen zu knacken. Die gängigen aktuellen Verschlüsselungen gehen nach meiner Kenntnis davon aus, die Schlüssellänge so lang zu machen, dass der Schlüssel mit >vertretbaremjegliche< abgefangene E-Mail knacken zu können.Aber wenn sie einzelne User im Visier haben und deren Mails/Daten knacken wollen, wird m.E. niemand sie davon abhalten können. Außer sie sich selbst und ein entsprechendes Verständnis von Rechtsstaatlichkeit.

Eine wirklich wichtige Debatte: Datenschutz weder als alleine Aufgabe, noch als alleiniges Vorrecht der Datenschutzbeauftragten sehen. Einen Aspekt finde ich immer wichtig: Datenschutz muss praktikabel sein. Das sicherste Passwort sind 20 oder mehr völlig zufällig gewählte Buchstaben, Zahlen und Sonderzeichen. Nur: das kann sich kein Mensch merken und viele notieren sich das dann unter der Tastatur (klar, es gibt den Trick mit dem Satz und jeweils die ersten Buchstaben…). Und damit wird aus dem sichersten Passwort das unsicherste. Beispiel aus der Kirche: einige Kirchen lassen den Zugriff auf das Meldewesen nur noch über einen ganz speziell abgesicherten Computer im Pfarramt zu, der sogar einen eigenen Internetzugang bekommt. Man könnte meinen, diese Landeskirchen sind Spitzenreiter im Datenschutz in der EKD. Nur: die ganzen Menschen, die mit diesen Daten arbeiten sollen, fahren natürlich nicht abends schnell mal ins Pfarramt, setzen sich womöglich ins ungeheizte Pfarrbüro. Sondern es werden Listen, sogar die ganze Datei exportiert. Nicht aus Böswilligkeit, sondern man will nur seinen Job machen. Und wo diese Dateien dann sind und landen, ist eine andere Sache – auf dem verloren gegangenen USB Stick, auf der alten PC Festplatte, die nicht gelöscht wird… Aber: das ist dann die Verantwortung des einzelnen, denn \“eigentlich\“ darf er das nicht (fragt sich nur, wofür es die freigeschaltete Exportfunktion in allen Meldewesenprogrammen gibt). Hier die Diskussion zu führen, was in der Praxis tatsächlich praktikabel ist und nicht am grünen Tisch die sichersten Verfahren zu entwickeln, würde ich mir an manchen Stellen mehr wünschen.